Modernité et complétude de la législation relative à la cybersécurité et à la cybercriminalité: Un édifice en 10 étages

L’obsolescence des textes régissant le domaine de la cybersécurité et le vide juridique relatif à la lutte contre la cybercriminalité étaient parmi les principales préoccupations du ministre des Technologies de la communication. Ces lacunes représentaient des obstacles majeurs face à la mise en œuvre effective de la stratégie nationale de cybersécurité et de lutte contre la cybercriminalité.

Nizar Ben Neji, lui-même expert en cybersécurité, a réussi avec son équipe à élaborer le projet du décret-loi relatif à la lutte contre les infractions se rapportant aux systèmes d’information et de communication.

Ce nouveau texte, promulgué au mois de septembre 2022, aura un véritable effet dissuasif sur les crimes cybernétiques en Tunisie. Il permettra de lutter contre les actes illégaux et non couverts précédemment par la loi tunisienne. Il permettra également de fournir les mécanismes nécessaires pour bien mener les enquêtes d’investigation numérique légale.

En fait, la nouvelle législation relative à la cybercriminalité permettra l’adhésion de la Tunisie à la convention de Budapest. Cette convention représente le premier traité international traitant des crimes informatiques et des crimes sur Internet. L’adhésion à ce traité permettra à notre pays de relever les défis de la sécurité cybernétique qui dépassent les frontières géographiques et fournira les garanties nécessaires pour ramener et encourager les investissements étrangers dans le domaine du digital.

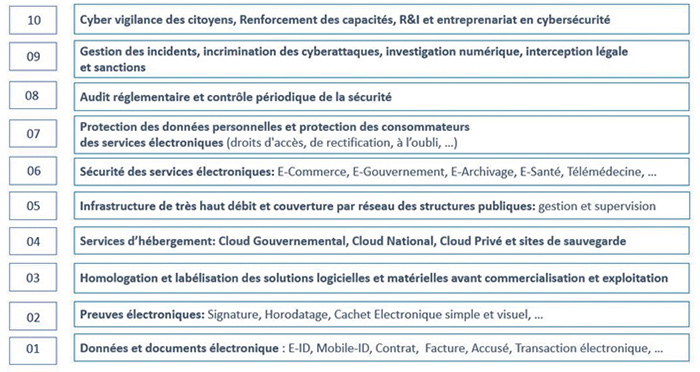

L’arsenal juridique protégeant le cyberespace en Tunisie est resté incomplet et représentait des textes éparpillés qui ne traitent pas tous les aspects. Sur la base de ce constat, le ministre des Technologies de la communication juge que la pile des textes juridiques nécessaires doit obligatoirement contenir:

1 • La reconnaissance de la validité juridique du contenant et du contenu électronique avec l’incitation à l’adoption des documents électroniques dans les démarches administratives et la classification des données selon des critères conventionnels est essentielle pour le partage de l’information avec les parties prenantes.

En plus, la généralisation de l’usage de la notification, du courrier, de l’accusé, du contrat, de la facture électronique et de tout type de support utile est primordiale pour les échanges électroniques à court, moyen et long terme.

2 • La preuve électronique à valeur probante confère une valeur juridique au document électronique vis-à-vis des tribunaux et opposable aux tiers et aux structures administratives qui le demandent. D’où la généralisation de l’usage de la signature, du cachet visuel et de l’horodatage électronique est indispensable puisqu’un document électronique n’a de valeur que s’il est associé à des preuves à valeur probante: preuve de temps, preuve d’intégrité, preuve d’identité de l’auteur, preuve de non-répudiation, etc.

3 • L’homologation et la labellisation des solutions logicielles et matérielles, importées ou produites à l’échelle nationale, sont essentielles pour fournir une certaine assurance aux usagers de la technologie, et ce dans l’objectif de s’assurer de leur conformité par rapport aux normes de sécurité et de sûreté de fonctionnement avant leur commercialisation et leur exploitation à grande échelle.

4 • La régulation de l’activité d’hébergement des applications, surtout gouvernementales et nationales, permet de garantir la souveraineté numérique des données, la continuité des services vitaux. En plus, le passage vers un Cloud national qui permet de garantir la mutualisation et l’externalisation des ressources dans des environnements sécurisés va permettre d’exonérer l’entreprise d’un investissement, parfois lourd, dans l’achat de licences et de matériel. Donc, cela engendrera des économies facilement et rapidement mesurables.

5 • Les réseaux à très haut débit, les architectures multisites, le besoin croissant en bande passante, le télétravail, l’ouverture de l’entreprise sur son écosystème, la diversité des usages en matière d’objets connectés et la multitude des acteurs et des fournisseurs de services d’accès Internet nécessitent un encadrement plus strict et une gouvernance plus adaptée aux nouvelles exigences de la gestion et de la cybersécurité.

6 • L’application et l’usage du numérique dans divers domaines, tels que le commerce électronique, la santé numérique, la télémédecine, l’industrie 4.0, l’agriculture, le transport intelligent et autres, nécessite une réglementation par des codes spécifiques. Chaque domaine a ses propres besoins, en termes de sécurité des échanges, de haute disponibilité des services fournis, de protection de données sensibles et de vitalité de l’activité par rapport aux individus, aux entreprises et à l’économie du pays.

7 • La protection des usagers et des consommateurs des services électroniques ne peut être garantie que lorsque les droits et les devoirs vis-à-vis des fournisseurs de services électroniques sont bien définis et les mécanismes de signalement pour venir à bout des violations des droits sont bien mis en place. La protection des données à caractère personnel doit être assurée par tous les textes de loi en vigueur en matière de digitalisation. Ces données présentent une valeur pour l’entreprise ou la structure qui les traite et toute fuite accidentelle ou intentionnelle pourrait faire l’objet d’une plainte et d’une nuisance à sa réputation. Une valeur qui pourra être utile pour les personnes concernées dans le cadre de la réalisation des démarches administratives ou commerciales et toute atteinte à leur sécurité pourrait causer à ces personnes des préjudices corporels, matériels et moraux. Ces données peuvent représenter aussi une valeur marchande pour autrui où elles peuvent être exploitées commercialement pour des fins de profiling, de publicité ciblée ou d’une manière malveillante pour juger, licencier, menacer ou faire du chantage.

8 • L’audit de sécurité réglementaire doit se faire d’une manière annuelle périodique. Il permet de diagnostiquer l’état global de la cybersécurité des systèmes d’information et des services en ligne. Il permet également d’aider les entreprises publiques et privées à se conformer par rapport à un ensemble de règles que les organisations doivent suivre pour rester à l’abri des risques de cybersécurité afin de protéger les personnes, les affaires, la réputation, les informations sensibles, les systèmes critiques et le périmètre physique et logique de l’entreprise.

9 • La détection précoce des incidents cybernétiques et l’intervention rapide permettront de réduire le risque par le confinement des infrastructures numériques touchées et d’apporter les mesures d’urgence nécessaires. Ce qui permettra de sauver les données et de maintenir les systèmes en vie. Cette action n’est possible que si nous mettons en place un CERT national (Computer Emergency Response Team) et des CERTs sectoriels qui travailleront à détecter les problèmes à temps, à remonter les alertes en temps réel et à intervenir sur les lieux d’une manière rapide et efficace. L’investigation numérique est nécessaire au cas où l’incident serait intentionnel : un cybercrime confirmé nécessite des preuves numériques. Le cadre juridique de la cybercriminalité et de l’investigation informatique légale est nécessaire pour coordonner la mise en œuvre opérationnelle de la lutte contre les auteurs présumés d’infractions liées aux technologies de l’information et de la communication.

10 • L’humain étant le maillon faible par lequel les systèmes sont attaqués, il convient d’y accorder une forte sensibilisation, des procédures de travail très strictes, des politiques de sécurité bien développées et une formation continue en la matière. D’une part, il faut développer à l’échelle nationale le panorama des compétences et des métiers de la cybersécurité qui va guider les entreprises dans leur politique d’embauche et les universités dans leur mission de formation et, d’autre part, il faut encourager la recherche et l’innovation pour rester à l’avant-garde du monde de la cybersécurité et pour inciter à l’investissement et à l’entrepreneuriat dans ce marché en plein essor.

Lire aussi

Digital - Sécuriser, généraliser: Tout sur la nouvelle stratégie

- Ecrire un commentaire

- Commenter